יצא לאור

כדי לסייע בהגנה על האבטחה והפרטיות שלך, חשוב להבין תעבורת DNS מוצפנת ומדוע זה חשוב.

בתחום העצום והמקושר של האינטרנט, ה מערכת שמות דומיין (DNS) משמש כמדריך מרכזי, ומתרגם שמות דומיינים ידידותיים לאדם כמו 'example.com' לכתובות IP שמכונות מבינות. בכל פעם שאתה מבקר באתר אינטרנט או שולח אימייל, מתבצעת שאילתת DNS, המשמשת כגשר בין כוונה אנושית לפעולת מכונה. עם זאת, במשך שנים, שאילתות DNS אלו נחשפו והועברו בטקסט רגיל, מה שהופך אותן למכרה זהב עבור חטטנים, האקרים ואפילו כמה ספקי שירותי אינטרנט (ISP) המחפשים תובנות לגבי האינטרנט של המשתמשים התנהגויות. היכנסו למושג "תעבורת DNS מוצפנת", שמטרתה להגן על חיפושים חיוניים אלה, ולכלול אותם בשכבות של הגנה קריפטוגרפית.

הבעיה עם DNS מסורתי

לפני שצולל לתיאור של תעבורת DNS מוצפנת, כנראה שכדאי שנדבר על תעבורת DNS באופן כללי. מערכת שמות הדומיין (DNS) עומדת כנקודת מוצא בתחום הדיגיטלי שלנו. תחשוב על זה בתור ספרייה מורכבת לאינטרנט; תפקידו אינו רק להפוך את הניווט המקוון לאינטואטיבי עבור המשתמשים אלא גם להגביר את החוסן של שירותים מקוונים.

בבסיסו, ה-DNS מגשר על הפער ביניהם כתובת אינטרנט ידידותית לאדם וידידותית למכונה פורמטים. עבור משתמש רגיל, במקום לזכור כתובת IP מורכבת (פרוטוקול אינטרנט) כמו "104.25.98.13" (המייצגת כתובת ה-IPv4 שלו) או 2400:cb00:2048:1:6819:630d (פורמט IPv6), אפשר פשוט להזין 'groovypost.com' לתוך דפדפן.

בעוד שלבני אדם, היתרון ברור, עבור יישומים ומכשירים, הפונקציה של DNS מקבלת גוון מעט שונה. הערך שלה הוא לא בהכרח בסיוע לזיכרון - אחרי הכל, תוכנה לא מתמודדת עם שכחה כמונו. במקום זאת, DNS, במקרה זה, מחזק את החוסן.

איך, אתם שואלים? באמצעות DNS, ארגונים אינם מוגבלים לשרת אחד. במקום זאת, הם יכולים לפזר את נוכחותם על פני מספר רב של שרתים. מערכת זו מאפשרת ל-DNS להפנות משתמש לשרת האופטימלי ביותר לצרכיהם. זה עשוי להוביל משתמש לשרת בקרבת מקום, ולבטל את הסבירות לחוויה איטית ונוטה לפיגור.

כיוון אסטרטגי זה מהווה אבן יסוד עבור רוב שירותי הענן, כאשר ה-DNS ממלא תפקיד מרכזי בקישור המשתמשים למשאב חישובי קרוב.

דאגות פרטיות ב-DNS

למרבה הצער, DNS מהווה חשש פוטנציאלי לפרטיות. ללא צורה כלשהי של הצפנה כדי לספק מגן מגן לתקשורת של המכשיר שלך עם פותר ה-DNS, אתה מסתכן בגישה לא מוצדקת או שינויים בחילופי ה-DNS שלך.

זה כולל פריצות של אנשים ל-Wi-Fi שלך, ספק שירותי האינטרנט שלך (ISP), ואפילו מתווכים. ההשלכות? פגיעה בפרטיות, מכיוון שאנשים מבחוץ מזהים את שמות הדומיין שאתה מרבה לפקוד.

בבסיסה, ההצפנה תמיד דגלה את א אינטרנט מאובטח ופרטילא חווית גלישה. למרות שמשתמש ניגש ל-'groovypost.com' עשוי להיראות טריוויאלי, בהקשר גדול יותר, הופך לפורטל להבנת ההתנהגות המקוונת של אדם, נטיותיו, ואפשר, מטרות.

נתונים שנאספו כאלה יכולים לעבור מטמורפוזה לסחורות, להימכר לגופים למטרות רווח כספי או לנשק על ידי שחקנים מרושעים כדי לתזמר תחבולה פיסקלית.

דו"ח שאצר ה- מועצת הביטחון הבינלאומית של ניוסטאר בשנת 2021 האיר את האיום הזה, וחשף ש-72% מדהים מהארגונים התמודדו עם חדירת DNS אחת לפחות בשנה הקודמת.

יתר על כן, 58% מהמפעלים הללו חוו השלכות משמעותיות מהפלישות. כאשר עבירות DNS מתגברות, תעבורת DNS מוצפנת מופיעה כמעוז נגד מגוון של איומים, כולל ריגול, זיוף ושיטות DNS מתוחכמות שונות.

תנועת DNS מוצפנת: צלילה עמוקה

תעבורת DNS מוצפנת הופכת נתוני DNS שקופים לפורמט מאובטח, הניתן לפענוח אך ורק על ידי הישויות המתקשרות: לקוח ה-DNS (כמו דפדפנים או התקני רשת) ופותר ה-DNS.

האבולוציה של הצפנת DNS

במקור, DNS לא היה מוטבע עם תכונות אבטחה. הולדת ה-DNS הגיעה בתקופה שבה האינטרנט היה בהתהוות, נטול מסחר מקוון, בנקאות או חזיתות ראווה דיגיטליות. הצפנת DNS נראתה מיותרת.

עם זאת, כאשר אנו פונים אל הנוף של היום - המסומן על ידי פריחה של עסקים אלקטרוניים ועלייה באיומי סייבר - התברר הצורך באבטחה רבה יותר על פרטיות ה-DNS.

שני פרוטוקולי הצפנה בולטים הופיעו כדי לתת מענה לצורך זה: DNS over TLS (DoT) ו-DNS over HTTPS (DoH).

DNS על TLS (DoT)

DoT מעסיק את אבטחת שכבת תחבורה (TLS) פרוטוקול לשמירה והכלת דיאלוגים של DNS. באופן מסקרן, TLS - המוכר בדרך כלל על ידי כינוי אחר, SSL - מפעיל הצפנה ואימות של אתר HTTPS.

עבור אינטראקציות DNS, DoT ממנפת את פרוטוקול הנתונים של המשתמש (UDP), יחד עם הגנת TLS. השאיפה המניעה? הגבירו את פרטיות המשתמש וסכלו שחקנים זדוניים פוטנציאליים שמטרתם ליירט או לשנות נתוני DNS.

יציאה 853 עומדת בתור הנמל השולט בקרב התושבים הדיגיטליים עבור DoT. תומכי תקן DoT טוענים לעתים קרובות את כוחו בהתמודדות עם אתגרי זכויות האדם באזורים סוערים.

אף על פי כן, במדינות שבהן הביטוי החופשי עומד בפני צמצום, הילת ההגנה של DoT עשויה למרבה האירוניה להאיר את המשתמשים ולהפוך אותם למטרות של משטרים דיכויים.

DNS דרך HTTPS (DoH)

DoH, במהותו, משתמש ב-HTTPS עבור פרשנויות DNS מרחוק ופועל בעיקר דרך יציאה 443. להפעלה מוצלחת, פותרים צריכים שרת DoH המארח נקודת קצה שאילתה.

אימוץ DOH על פני דפדפנים

מאז Google Chrome גרסה 83 ב-Windows וגם ב-macOS, הדפדפן אימץ את DoH, הנגיש דרך ההגדרות שלו. עם ההגדרה הנכונה של שרת DNS, Chrome מדגיש בקשות DNS עם הצפנה.

יתר על כן, כל אחד מחזיק באוטונומיה לבחור את שרת ה-DoH המועדף עליו. Chrome אפילו משתלב עם ספקי DoH שונים, כמו Google Public DNS ו-Cloudflare.

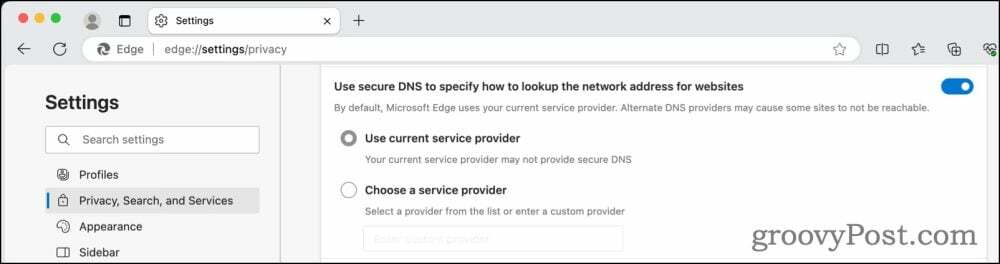

Microsoft Edge מספקת גם תמיכה מובנית עבור DoH, ניתן לנווט דרך ההגדרות שלו. כאשר מופעל ומזווג לשרת DNS תואם, Edge מבטיח ששאילתות DNS יישארו מוצפנות.

במיזם שיתופי עם Cloudflare בשנת 2018, Mozilla Firefox שילבה DoH, הידוע בשם Trusted Recursive Resolver. מ-25 בפברואר 2020, חובבי Firefox מבוססי ארה"ב יוכלו לרתום את DoH עם Cloudflare המשמש כפותר ברירת המחדל.

לא להישאר בחוץ, משתמשי Opera יכולים גם להפעיל או לכבות את DoH דרך הגדרות הדפדפן, ולכוון בקשות DNS לכיוון Cloudflare כברירת מחדל.

השילוב של DOH עם מערכת ההפעלה

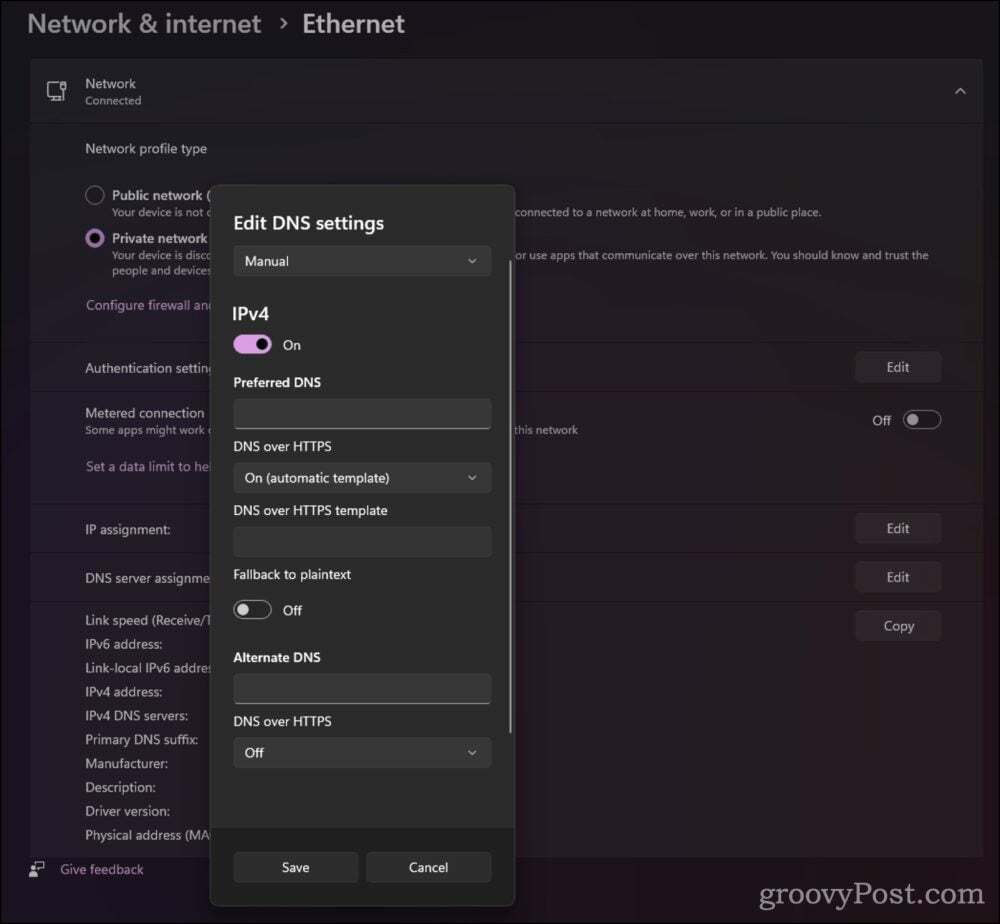

מבחינה היסטורית, מערכות ההפעלה של מיקרוסופט היססו לאמץ את הטכנולוגיה האוונגרדית. Windows 10, לעומת זאת, סטתה לעבר העתיד, ואיפשרה למשתמשים להפעיל את DoH דרך ההגדרות שלה.

אפל העזה עוד יותר, והציגה טכניקות הצפנה ממוקדות באפליקציה. המהלך פורץ הדרך הזה מאפשר למפתחי אפליקציות לשלב את תצורות ה-DNS המוצפנות הייחודיות שלהם, ולפעמים הופך את הפקדים המסורתיים למיושנים.

האופק הנרחב של תעבורת DNS מוצפנת מסמל את האבולוציה של התחום הדיגיטלי, תוך שימת דגש על החיפוש התמידי אחר אבטחה מחוזקת ופרטיות משופרת.

המחלוקת הנלווית ל-DNS מוצפן

בעוד שהצפנת תעבורת DNS מחזקת את הסודיות ומשפרת את פרטיות המשתמש עם אמצעי הגנה כגון ODoH, לא כולם תומכים בשינוי הזה. הפער הוא בעיקר בין משתמשי קצה ומפעילי רשת.

מבחינה היסטורית, מפעילי רשת ניגשו לשאילתות DNS לסכל מקורות תוכנה זדונית ותכנים לא רצויים אחרים. המאמץ שלהם לקיים שיטות עבודה אלה לצרכי אבטחה וניהול רשת לגיטימיים הוא גם המוקד של קבוצת העבודה IETF ADD (Adaptive DNS Discovery).

במהותו, ניתן לאפיין את הדיון כ: "הצפנה אוניברסלית" מול "ריבונות רשת". להלן חקירה מפורטת:

הצפנת DNS אוניברסלי לתנועה

רוב שיטות ההצפנה תלויות בפותרי DNS המוגדרים להצפנה. עם זאת, הפותרים התומכים בהצפנה מהווים רק חלק זעיר מהסך הכל.

ריכוזיות או איחוד של פותרי DNS היא בעיה בפתח. עם אפשרויות מוגבלות, ריכוזיות זו יוצרת מטרות מפתות עבור ישויות זדוניות או מעקב חודרני.

רוב תצורות ה-DNS המוצפנות מאפשרות למשתמשים לבחור את הפותר שלהם. עם זאת, בחירה מושכלת יכולה להיות מרתיעה עבור האדם הממוצע. ייתכן שאפשרות ברירת המחדל לא תמיד תהיה אופטימלית בגלל סיבות שונות כמו סמכות השיפוט המארח של הפותר.

מדידת האמינות של מפעילי שרתים מרכזיים היא מורכבת. לעתים קרובות, אדם צריך לסמוך על הצהרות הפרטיות הציבוריות שלהם, ואולי גם בהערכות העצמיות או בהערכות של צד שלישי.

ביקורות חיצוניות לא תמיד חזקות. בעיקר, הם מבססים את מסקנותיהם על נתונים שניתנו על ידי המבוקרים, תוך ויתור על חקירה מעמיקה ומעשית. עם הזמן, ייתכן שהביקורות הללו לא משקפות במדויק את שיטות העבודה של המפעיל, במיוחד אם יש שינויים ארגוניים.

DNS מוצפן הוא רק פן אחד של גלישה באינטרנט. מספר מקורות נתונים אחרים עדיין יכולים לעקוב אחר משתמשים, מה שהופך את ה-DNS המוצפן לשיטת הפחתה, לא לתרופה. היבטים כמו מטא נתונים לא מוצפנים להישאר נגיש ואינפורמטיבי.

הצפנה עשויה להגן על תעבורת DNS, אך מקטעי חיבור HTTPS ספציפיים נשארים שקופים. בנוסף, DNS מוצפן יכול לעקוף רשימות חסימה מבוססות DNS, אם כי גישה לאתרים ישירות דרך ה-IP שלהם עושה את אותו הדבר.

כדי לנטרל באמת מעקב ופיקוח, על המשתמשים לחקור פתרונות מקיפים כמו רשתות וירטואליות פרטיות (VPNs) ו- Tor, מה שהופך את בדיקת התעבורה למאתגרת יותר.

העמדה של 'ריבונות רשת'

הצפנה עלולה לצמצם את יכולתו של מפעיל לבדוק ולווסת או לתקן את פעולות הרשת. זה חיוני עבור פונקציונליות כמו בקרת הורים, נראות שאילתות DNS ארגוניות וזיהוי תוכנות זדוניות.

העלאת פרוטוקולי Bring Your Own Device (BYOD), המאפשרים למשתמשים לקיים אינטראקציה עם מערכות מאובטחות שימוש במכשירים אישיים, מציג מורכבויות, במיוחד במגזרים מחמירים כמו פיננסים ו בריאות.

לסיכום, בעוד DNS מוצפן מציע פרטיות ואבטחה משופרים, האימוץ שלו עורר דיון נמרץ, והדגיש את האיזון המורכב בין פרטיות המשתמש וניהול הרשת.

הסיכום: הסתמכו על תעבורת DNS מוצפנת או הצג אותה ככלי פרטיות אחד

בעידן של איומי סייבר מתגברים וחששות גוברים בפרטיות, שמירה על טביעת הרגל הדיגיטלית מעולם לא הייתה קריטית יותר. אחד המרכיבים הבסיסיים בגבול הדיגיטלי הזה הוא מערכת שמות הדומיין (DNS). עם זאת, באופן מסורתי, בקשות ה-DNS הללו בוצעו בטקסט רגיל, חשופות לכל עיניים סקרניות שעשויות להסתכל, בין אם מדובר בפושעי רשת או בהשגת צדדים שלישיים. תעבורת DNS מוצפנת הופיעה כפתרון לגשר על פגיעות זו.

זה תלוי בך כדי לקבוע את הדרך הטובה ביותר להשתמש ב-DNS מוצפן. אתה יכול להסתמך על פתרון תוכנה, כמו תכונות הדפדפן המוצעות על ידי Microsoft Edge, Google Chrome ואחרים. אם אתה משתמש OpenDNS בנתב שלךעם זאת, כדאי גם לשקול צימוד אותו ל-DNSCrypt לאבטחה כוללת.